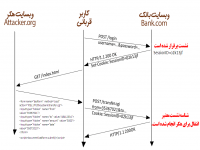

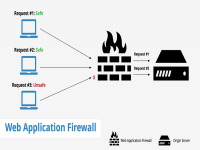

آسیب پذیری برنامه های کاربردی تحت وب

امروزه برنامه های کاربردی وب به عنوان واسطی برای بسیاری از سیستم های تحت وب، مورد استفاده قرار می گیرد. با توجه به حساسیت اطلاعاتی که این دسته از برنامه ها ذخیره و تبادل می کنند، لزوم امن بودن آنها حائز اهمیت است.